2025年08月06日

プロの犯行に備える 〜進化するサイバー攻撃と秘密分散の可能性〜 (前編)

近年、私たちのデジタルライフとビジネス環境は、サイバー攻撃という避けがたい脅威に常に晒されています。かつては個人のいたずらや技術力を誇示するための行為と見なされていたサイバー攻撃は、もはやその様相を大きく変え、「儲かるビジネス」として組織化され、巧妙化の一途を辿っています。この進化は、企業が直面するセキュリティ上の課題を一層複雑にし、従来の防御策だけでは十分に対応できない状況を生み出しています。

本コラムの前編では、なぜサイバー攻撃が避けられない脅威となったのか、その背景にある「犯罪ビジネス」としての実態、そして企業が直面する厳しい現実を解説し、後編では、攻撃対象から外れる可能性を追求し、新たな防御の形として「秘密分散技術(AONT)」が持つ可能性について深く掘り下げていきます。

1. なぜサイバー攻撃は避けられないのか

サイバー攻撃が現代社会において「避けられない」脅威となっているのは、その技術の飛躍的な高度化と、攻撃が「ビジネス」として確立されているという二つの大きな要因に起因しています。

サイバー攻撃の技術の高度化

サイバー攻撃の手口は、年々複雑かつ洗練されており、もはや単純な手法では通用しないレベルにまで進化しています。

• 標的型攻撃の高度化

特定の企業や個人を綿密に調査し、その組織の弱点や従業員の行動パターンを分析した上で、極めて精巧なフィッシングメールやマルウェアを用いるケースが爆発的に増加しています。これらの攻撃は、一見すると正規の業務連絡や信頼できる情報源からのメールのように装われ、被害者が疑念を抱くことなく添付ファイルを開いたり、悪意あるリンクをクリックしたりするように誘導します。例えば、取引先や社内の人間を装った巧妙な文面、正規のウェブサイトを模倣した偽サイトの利用など、その手口は非常に洗練されており、一般の従業員が見破ることは極めて困難です。これにより、攻撃者は標的のネットワークへの初期侵入の足がかりを容易に得られるようになっています。

• AIの悪用

人工知能(AI)の進化は、サイバー攻撃の世界にも大きな影響を与えています。AIは、詐欺メールの自動生成やパスワード解読の高速化など、多様な攻撃フェーズで悪用され始めています。例えば、AIを活用することで、これまで人間が手作業で行っていた不審なメールの文面作成や、ターゲットの言語、文化、職務内容に合わせたパーソナライズされた詐欺メッセージの生成が自動的に行えるようになります。これにより、攻撃の効率性と成功率が大幅に向上し、人間が見抜くことのできないほどの自然な文体のフィッシングメールが大量にばらまかれる事態も発生しています。また、膨大な数のパスワード候補を驚異的な速度で試行するブルートフォース攻撃において、AIは過去のデータやパターン学習に基づき、より効率的なパスワードの推測を可能にし、短時間で解読に成功する事例も報告されています。

• サプライチェーン攻撃の増加

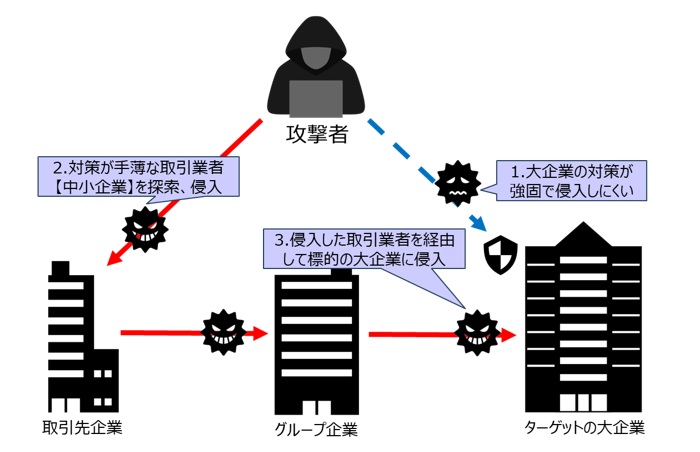

自社のセキュリティ対策が強固な大企業を直接狙うのではなく、その関連企業や取引先といったサプライチェーン上の脆弱性を狙う新たな手口が急増しています。大企業に比べて人的・技術的リソースが不足しがちな中小企業が攻撃の対象となり、そこを足がかりとして、より強固なセキュリティを持つ上位の企業へと侵入を試みるのです。このようなサプライチェーン攻撃は、一度の侵入で複数の企業に影響を与えられる可能性があり、攻撃者にとって効率的な収益源となっています。

下図は、サプライチェーン攻撃の典型的な流れを示しています。

図:サプライチェーン攻撃の流れ

この図が示すように、強固な対策を持つ大企業を直接狙うのではなく、その取引先である中小企業の脆弱性を突き、そこを経由して目的の企業へ侵入する手口が一般的になっています。これは、まさに企業間の信頼関係を逆手に取った卑劣な攻撃であり、サプライチェーン全体のセキュリティ強化が喫緊の課題であることを示しています。

• テレワークの穴を突く攻撃

新型コロナウイルス感染症のパンデミック以降、多くの企業で導入されたテレワークは、働く場所の自由度を高めた一方で、新たなセキュリティリスクを生み出しました。VPN(仮想プライベートネットワーク)やクラウドサービスといったリモート環境で利用されるインフラの脆弱性を突き、企業ネットワークへの侵入を試みる攻撃が増加しています。従業員が自宅のネットワークから企業のシステムにアクセスする際、セキュリティが不十分なルーターやデバイスが狙われたり、VPNの認証情報が窃取されたりすることで、社内ネットワークへの不正アクセスが許されるケースが散見されます。また、設定ミスや管理不足により公開されたクラウドストレージやサービスが攻撃の足がかりとなることもあります。

• ランサムウェアの進化

かつてのランサムウェアは、ファイルを暗号化し、その解除と引き換えに金銭を要求する単純なものが主流でした。しかし、現在では、ファイルを暗号化するだけでなく、盗んだ機密情報をダークウェブで公開すると脅す「二重恐喝型(ダブルエクストーション)」が主流となっています。被害企業が身代金の支払いを拒否した場合、窃取した顧客情報や知的財産、企業秘密などが公開されることで、企業ブランドの失墜、顧客からの信頼喪失、訴訟リスクなど、金銭的な被害にとどまらない深刻なダメージを受けることになります。さらに、近年では、暗号化、データ公開に加え、DDoS攻撃(分散型サービス妨害攻撃)を仕掛けて業務継続を妨害する「三重脅迫モデル」も一般化しており、被害者への圧力を高め、身代金支払い率を向上させるための手口はますます巧妙化しています。

なぜビジネス化が進むのか?

サイバー攻撃がこれほどまでに増加し、高度化している背景には、それが極めて「儲かるビジネス」として確立されているという現実があります。攻撃者にとって、サイバー攻撃は高額な利益を得られる非常に魅力的な手段となっているのです。

■ 情報資産の多様化と高額化

現代社会では、企業や個人が保有する情報そのものが大きな価値を持つようになりました。特に、クレジットカード情報、医療記録、企業の知的財産、顧客リスト、開発中の技術情報といった機密性の高いデータは、ダークウェブで数千円から数万円単位で売買され、攻撃者にとって非常に収益性の高いターゲットとなっています。これらの情報が売買されることで、サイバー犯罪者は直接的な金銭を得るだけでなく、盗んだ情報をもとにさらなる詐欺や攻撃を行うことができ、収益を最大化する構造を確立しています。

■ 暗号資産の普及

ビットコインなどの仮想通貨の台頭は、サイバー犯罪の収益モデルに革命をもたらしました。仮想通貨は、その匿名性と迅速な送金という特性により、攻撃者が身元を隠したまま報酬を受け取ることが可能にし、マネーロンダリングも比較的容易に行えるため、ビジネスとしての利便性が飛躍的に向上しました。被害企業から要求する身代金の支払いを仮想通貨で行わせることで、攻撃者は追跡を困難にし、逮捕のリスクを大幅に低減できるため、安心して「ビジネス」を展開できる環境が整っています。また、盗まれたウォレット情報や秘密鍵なども高値で取引されることがあり、情報そのものが金銭的価値を持つようになっています。

■ サプライチェーンの複雑化

現代のビジネスは、多くの企業が複雑に連携し合うサプライチェーンの上で成り立っています。この複雑さは、攻撃者にとって新たな効率的な収益源となっています。攻撃者は一度の侵入で得られる情報が、サプライチェーン上の複数の企業に影響を与えられる可能性を認識しており、初期侵入の労力に対して得られる潜在的な利益が大きいと考えています。

■ Cybercrime-as-a-Service(CaaS)の台頭

サイバー犯罪は、もはや専門家だけが行うものではありません。ランサムウェア、フィッシング、DDoS攻撃といった多様なサイバー攻撃が「サービス」として提供されており、誰でも数千円から数万円で購入・利用可能になっています。これは、正規のソフトウェアやクラウドサービスが提供されるのと同様に、犯罪者向けに攻撃ツールやインフラが販売されている状態を指します。これにより、技術的な知識がない者でも、手軽にサイバー攻撃を実行できるようになり、攻撃者の裾野が大きく広がっています。

■ 攻撃ツールの普及

CaaSの概念の具体例として、攻撃ツールの多様化と普及が挙げられます。

- 攻撃テンプレートの充実: フィッシングメールの文面や偽サイトのテンプレートが豊富に販売されており、もはや専門知識がなくても「コピペ」するだけで攻撃が可能な状況が生まれています。これにより、攻撃準備にかかる時間と労力が大幅に削減され、より多くの攻撃が実行される要因となっています。

- 生成AIの悪用: 最近では、生成AI(Generative AI)を使って攻撃スクリプトやマルウェアコードを自動生成する事例も報告されており、これにより技術的ハードルがさらに低下しています。AIが効率的に脆弱性を突くコードを生成したり、既存のマルウェアを改変したりすることで、検出を回避し、より巧妙な攻撃が可能になっています。

■ 収益モデルの確立

サイバー犯罪、特にランサムウェア攻撃は、そのビジネスモデルが極めて洗練されています。

- Ransomware-as-a-Service(RaaS): これは、ランサムウェアの開発者がツール(サービス)を提供し、そのツールを利用して攻撃を実行した者が、得られた身代金の一部を開発者に支払う「アフィリエイト型」の収益モデルを確立しています。これにより、ランサムウェア開発者は直接攻撃に関与することなく収益を得ることができ、攻撃者は複雑なマルウェア開発の知識なしに攻撃を実行できます。この分業体制は、攻撃者の逮捕リスクを分散させるとともに、役割ごとの専門性を高め、ターゲット企業に対する手口の巧妙化を促進させる結果となっています。

- 二重・三重脅迫モデル: 先述の通り、暗号化だけでなく、窃取したデータの公開やDDoS攻撃など、被害者にさらなる圧力をかけ、支払い率を高める手法が一般化しています。この多層的な脅迫は、企業が身代金支払いを避けられない状況に追い込む強力な手段となっています。

- 仮想通貨による匿名性と迅速な送金: 仮想通貨の利用は、攻撃者が身元を隠したまま迅速に報酬を受け取ることができるという、ビジネスとしての極めて大きな利便性を提供しています。これは、サイバー犯罪を「割に合う」ものにしている重要な要素の一つです。

これらの要因が複合的に作用し、サイバー攻撃はもはや一部の技術者が行う「ハッキング」ではなく、組織的な運営と明確な収益モデルを持つ「犯罪ビジネス」として確固たる地位を築いているのです。

2. サイバー攻撃はもはや「犯罪ビジネス」

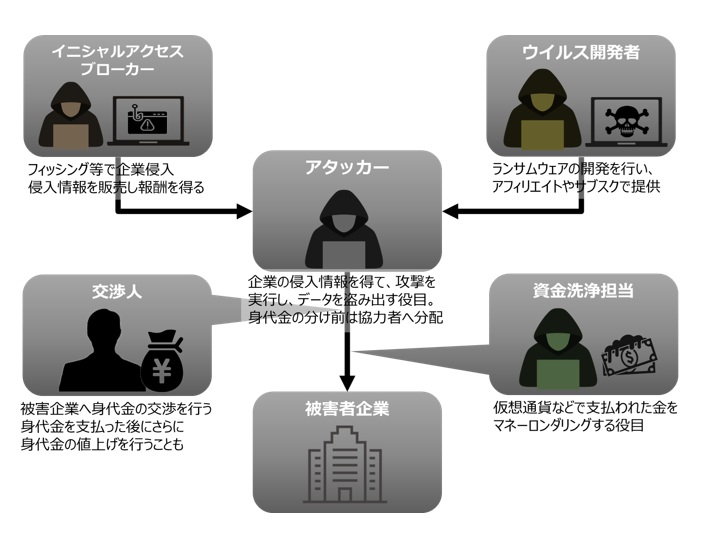

サイバー攻撃が「犯罪ビジネス」と称されるゆえんは、その背後にある明確な収益モデルと、まるで通常の企業活動のように機能する組織的な分業体制にあります。特にRansomware-as-a-Service(RaaS)の普及は、技術的な知識がなくても攻撃を実行できる環境を整備し、サイバー犯罪の敷居を大きく下げました。この分業体制は、役割ごとの専門性を生み出し、ターゲット企業に対する手口の巧妙化を促進しています。

サイバー犯罪組織の役割分担は以下のようになっています。

■ ウイルス開発者

彼らは、ランサムウェアやその他のマルウェアの開発を専門とします。開発した高度なウイルスを、「Ransomware-as-a-Service(RaaS)」などの形で他の攻撃者に提供し、その利用料や身代金の一部を収益として得ています。彼らの技術力と継続的な開発努力が、サイバー攻撃の技術的進化の根幹を支えています。

■ イニシャルアクセスブローカー(IAB)

IABは、被害企業に侵入するための手段、すなわち「初期アクセス権」を用意し、他の攻撃者に販売することを専門とする仲介役です。フィッシングや脆弱性悪用、漏洩した認証情報の購入など、さまざまな方法で企業のシステムへの侵入経路を確立し、その情報をリスト化して「アタッカー」に提供します。彼らは、偵察や初期侵入の専門家であり、その情報が高値で取引されます。

■ アタッカー(攻撃実行者)

IABから購入した初期アクセス権を利用して、実際に企業ネットワークに侵入し、データを暗号化したり、機密情報を窃取したり、脅迫活動を行ったりする実行部隊です。彼らは、ネットワーク内で権限を昇格させ、システムを掌握し、最終的な被害を引き起こす役割を担います。身代金が支払われた場合、その分け前は、事前に決められた割合で協力者へと分配されます。

■ 交渉者・資金洗浄担当

身代金の交渉は、専門の「交渉人」が行います。彼らは被害企業との間で身代金の金額や支払い方法について駆け引きを行い、時には身代金を支払った後にさらに値上げを行うなど、被害者を追い詰める手段を講じることもあります。身代金が支払われた後は、その金を追跡不能にするために複雑なプロセスを経て「資金洗浄(マネーロンダリング)」を行う専門家がいます。仮想通貨の普及により、この資金洗浄プロセスはより匿名性を高めています。

下図は、サイバー攻撃における役割分担の全体像を示しています。

図:サイバー攻撃の役割分担

このように、サイバー犯罪は、それぞれが専門の役割を果たす複数のプレイヤーによって成り立っており、その連携と分業が攻撃の巧妙さと成功率を高めているのです。これにより、個々の攻撃者は逮捕リスクを分散し、より大規模で計画的な犯行が可能になります。

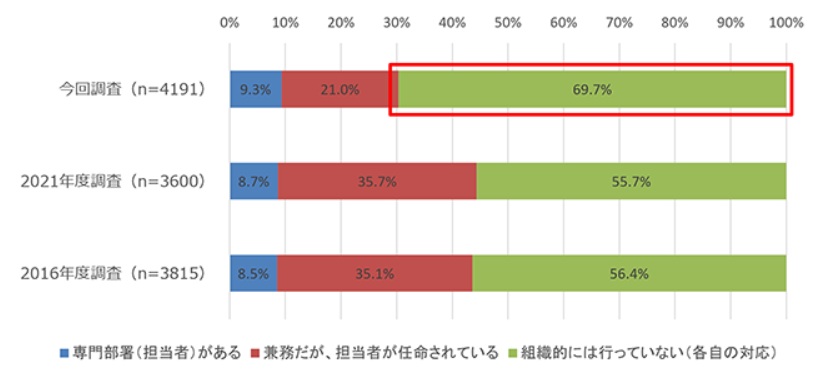

このような組織化され、巧妙化したサイバー攻撃の脅威に対し、企業側は十分に対応しきれていないのが現状です。特に、中小企業は、大企業に比べて人的・技術的リソースが不足しているという深刻な課題を抱えています。多くの中小企業では、サイバーセキュリティの専門部署がなかったり、担当者が他の業務と兼務していたりするため、組織的なセキュリティ体制の整備が遅れています。実際、企業の約7割が組織的なセキュリティ体制が整備されていない状況にあると報告されています。この脆弱性が、後述する「サイバードミノ現象」を引き起こす一因ともなっています。

3. 被害を受ける企業の厳しい現実

サイバー攻撃が「犯罪ビジネス」として進化する中で、企業、特に中小企業は極めて厳しい現実に直面しています。従来のセキュリティ対策だけでは、もはや企業の情報資産を完全に守ることが困難になっているのです。

中小企業の実態調査結果

「2024年度中小企業等実態調査結果」速報版によると、中小企業のサイバーセキュリティ対策状況は、依然として深刻な課題を抱えていることが明らかになっています。

調査結果によれば、「専門部署がある」と回答した企業はわずか9.3%と、過去の調査からわずかに増加したものの、その割合は極めて低い水準にとどまっています。一方で、「兼務担当者が任命されている」企業は減少し、「組織的対策を行っていない(各自の対応)」と回答した企業が増加しています。この結果は、企業の約7割が組織的なセキュリティ体制を整備できていないという、厳しい現状を浮き彫りにしています。

下図は、組織的なセキュリティ体制の整備状況を示しています。

「2024年度中小企業等実態調査結果」速報版より

図:組織的なセキュリティ体制が整備されていない

専門部署がない、あるいは担当者が兼務しているということは、サイバーセキュリティに関する知見や経験が組織全体に不足し、最新の脅威情報への対応や、日々のセキュリティ運用の徹底が困難であることを意味します。各従業員の「各自の対応」に委ねられた状態では、セキュリティレベルにばらつきが生じ、組織全体の防御力が低下するのは避けられません。このような状況は、巧妙化するサイバー攻撃の格好の標的となるリスクを増大させます。

サプライチェーン全体の防御の脆弱性

企業が直面するもう一つの大きな課題は、サプライチェーン全体の防御が弱いという点です。先述したように、サイバー攻撃は、直接の大企業ではなく、その関連企業や取引先といった、比較的セキュリティ対策が手薄な中小企業を狙う傾向が強まっています。これは、強固な防御壁を持つ大企業に正面から挑むよりも、サプライチェーン上の弱いリンクを突き破る方が、はるかに効率的であると攻撃者が考えているためです。

例えば、中小企業が運用するVPN(仮想プライベートネットワーク)やクラウドサービスの脆弱性、あるいは従業員が利用するリモート環境のセキュリティギャップが狙われることで、そこを足がかりに大企業のシステムへと侵入されるケースが増加しています。このように、自社単体での境界防御やデータの暗号化といった従来のセキュリティ対策だけでは、もはや完全な防御は困難になっています。企業は、自社だけでなく、サプライチェーン全体のセキュリティレベルを向上させる必要に迫られています。

サイバードミノ現象

このサプライチェーン全体の脆弱性が引き起こす最も深刻な影響の一つが、「サイバードミノ現象」です。サイバードミノ現象とは、ある企業がサイバー攻撃を受けることで、その被害が関連企業や取引先へと波及し、連鎖的に影響が拡大する現象を指します。

例えば、ある中小企業がランサムウェア攻撃を受け、その業務システムが停止した場合、その中小企業に依存している大企業の業務も連鎖的に停止したり、大企業がその中小企業からシステム障害に関する情報を受けて業務を一時中断せざるを得なくなったりする可能性があります。これにより、当初は中小企業が被害を受けただけであるにもかかわらず、最終的にはサプライチェーン全体に甚大な経済的損失や信用の失墜をもたらすことになります。

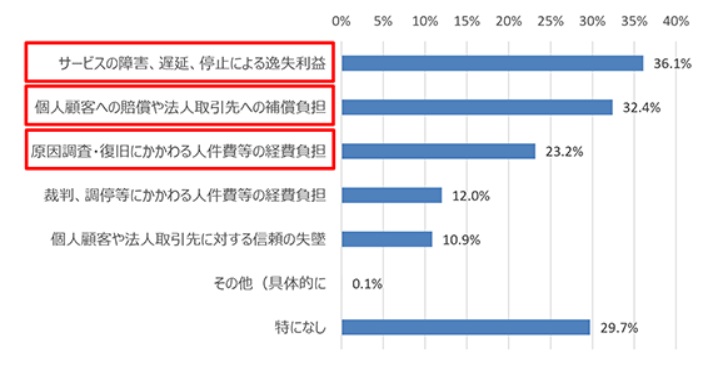

「2024年度中小企業等実態調査結果」速報版では、このサイバードミノ現象の深刻な実態が浮き彫りになっています。2023年度にサイバーインシデントの被害を受けたと回答した企業(n=975)のうち、全体の約7割もの企業が「サイバーインシデントにより取引先に影響があった」と回答しています。

「2024年度中小企業等実態調査結果」速報版より

図:サイバーインシデントによる取引先への影響(n=975)

このデータは、サイバー攻撃がもはや「他人事」ではなく、サプライチェーン全体で連携して対処しなければならない喫緊の課題であることを強く示唆しています。

このように、サイバー攻撃のビジネス化が進み、その手口が巧妙化・組織化する中で、従来のセキュリティ対策だけでは完全に「データを守る」ことが不可能であるという現実を理解いただけたかと思います。もし、サイバー攻撃が免れない状況であるならば、私たちは発想を転換し、攻撃者にとって「割に合わない仕組み」を構築することで、そもそも攻撃対象から外れる可能性を追求すべきではないでしょうか。

後編では、その具体的な発想と対策について掘り下げていきます。

コラムの後編は、こちら

オンラインセミナー

オンラインセミナー 資料請求

資料請求