2025年08月15日

プロの犯行に備える 〜進化するサイバー攻撃と秘密分散の可能性〜 (後編)

近年、私たちのデジタルライフとビジネス環境は、サイバー攻撃という避けがたい脅威に常に晒されています。かつては個人のいたずらや技術力を誇示するための行為と見なされていたサイバー攻撃は、もはやその様相を大きく変え、「儲かるビジネス」として組織化され、巧妙化の一途を辿っています。この進化は、企業が直面するセキュリティ上の課題を一層複雑にし、従来の防御策だけでは十分に対応できない状況を生み出しています。

本コラムの前編では、なぜサイバー攻撃が避けられない脅威となったのか、その背景にある「犯罪ビジネス」としての実態、そして企業が直面する厳しい現実を解説しました。

後編では、攻撃対象から外れる可能性を追求し、新たな防御の形として「秘密分散技術(AONT)」が持つ可能性について深く掘り下げていきます。

前編は、こちら

4. サイバー攻撃の「儲け」を断つという発想

これまでの説明で、サイバー攻撃が高度に組織化され、明確な収益モデルを持つ「犯罪ビジネス」と化していること、そして従来の防御策だけではその脅威から完全に逃れることが難しい現状をご理解いただけたかと思います。もし、攻撃が避けられないとすれば、私たちは「いかに攻撃を完全に防ぐか」という防御一辺倒の発想から、「いかに攻撃者の『儲け』を断つか」という新たな発想へと転換する必要があります。攻撃者にとって、労力に見合う「儲け」が得られなければ、そのターゲットは魅力がなくなり、攻撃対象から外れる可能性が高まります。

この発想に基づき、以下のような対策が考えられます。

■ データが読めない

サイバー攻撃の最終目的の一つは、価値ある情報を盗み出し、それを売買したり、公開を脅迫したりして利益を得ることです。しかし、もし対象となるデータが外部に持ち出されたとしても、その中身が解読できなければ、攻撃者にとってそのデータは全くの無価値となります。データから収益性の高い情報が抽出できなければ、ダークウェブで取引されることはなく、情報漏洩を人質として身代金を要求することもできません。つまり、攻撃者が多大な労力を費やして侵入し、データを窃取したとしても、最終的に「儲け」に繋がらなければ、その攻撃は失敗に終わるのです。

■ 操作不能にする

攻撃者は、システムに侵入した後、IDやパスワードを窃取し、それらを利用して重要情報にアクセスしたり、システムを操作したりして被害を拡大させます。しかし、仮にID・パスワードが漏洩したとしても、重要情報にたどり着けないような設計にすることで、攻撃者の欲しい情報が得られなければ、やはり収益は得られません。例えば、取得されたID・パスワードが、その後も絶えず変化するような仕組みを導入することで、取得した情報そのものを陳腐化させ、利用できない状態にすることができます。これにより、攻撃者が侵入に成功しても、次の段階に進むことができず、最終的な目的を達成できなくなります。

■ 復旧可能にする

ランサムウェア攻撃の最も直接的な被害は、データが暗号化され、利用できなくなることです。これにより、企業は事業継続が困難になり、身代金の支払いを余儀なくされるケースが多くあります。しかし、もしデータが暗号化されたとしても、他の場所から安全かつ確実にデータを復元できる仕組みがあれば、企業は事業を継続でき、攻撃者の要求する身代金を支払う必要がなくなります。これは、攻撃者のビジネスモデルを根底から崩す、極めて有効な対抗策となります。身代金が支払われなければ、攻撃者は収益を得られず、その攻撃は無駄に終わるため、将来的な攻撃意欲を削ぐことに繋がります。

これらの「儲けを断つ」という発想を実現するための具体的な技術として、「秘密分散技術」が非常に有効です。この技術は、本来PCからの情報漏えい防止を目的として開発されましたが、その特性を応用することで、サイバー攻撃の無力化にも画期的な効果を発揮します。次のセクションでは、秘密分散技術がどのようにこれらの目的を達成するのか、具体的な仕組みとともに提案いたします。

5. 秘密分散(AONT)による無力化の提案

「サイバー攻撃の儲けを断つ」という新たな発想に基づき、その実現に向けた強力なソリューションとして注目されるのが「秘密分散技術(AONT:All-or-Nothing Transform)」です。この技術は、データを複数の「分散ファイル」に分割し、それぞれを異なる場所に保管することで、たとえ一部のファイルが窃取されても、元のデータを復元できないようにするものです。これにより、攻撃者が完全なデータを手に入れられず、その情報を悪用することを根本から防ぎます。

秘密分散技術は、以下のそれぞれの場合に有効に機能します。

ファイルを秘密分散化し、必要なときにのみ復元

このアプローチは、データそのものの機密性を高め、情報漏えいのリスクを大幅に低減します。 ファイルやフォルダーを秘密分散処理にかけることで、元のデータは複数の「分散ファイル」に分割され、それぞれが独立した不完全な情報として扱われます。例えば、重要なファイルを二つの分散ファイルに分け、それぞれを異なるストレージやクラウドサービスに保存します。

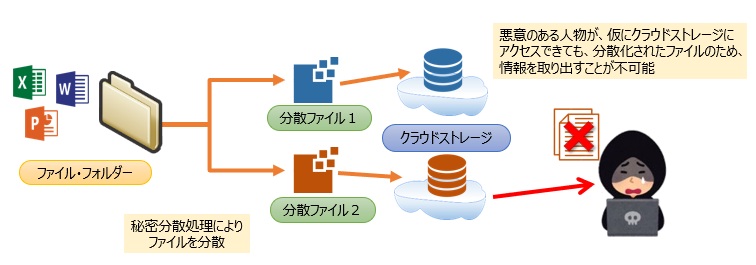

図:ファイル・フォルダーの秘密分散処理

この図が示すように、元のファイル・フォルダーが秘密分散処理によって「分散ファイル1」と「分散ファイル2」に分割されます。これらの分散ファイルは、それぞれ単独では元の情報を全く読み取れない状態です。利用者がファイルを利用する際には、これら二つの分散ファイルを突合(結合)することで、初めて元のデータを復元し、利用することが可能になります。

この仕組みの最大の利点は、利用時以外ではデータが分散された状態であるため、悪意のある人物が仮にクラウドストレージなど、いずれか一方の分散ファイルにアクセスできたとしても、その分散ファイルだけでは情報を取り出すことが不可能である点です。攻撃者は、元のデータを復元するために必要なすべての分散ファイルを手に入れなければならず、情報窃取のハードルが極めて高まります。これにより、「データが読めない」という状態を実現し、情報漏えいのリスクを大幅に軽減することができます。

ID管理と連動した分散復元の仕組み

秘密分散技術は、単なるデータ保護に留まらず、認証プロセスにおいても革新的なセキュリティ強化を可能にします。 この仕組みでは、なりすましが発生した場合でも、本人の持つ分散情報がなければデータが復元できないような強力な認証システムを構築できます。

例えば、従来のID・パスワードによる認証の代わりに、秘密分散で生成された分散ファイルの一部を認証データとして利用することができます。具体的には、ユーザーの認証に必要な「カギとなるデータ」を秘密分散処理により「分散ファイル1」と「分散ファイル2」に分割します。

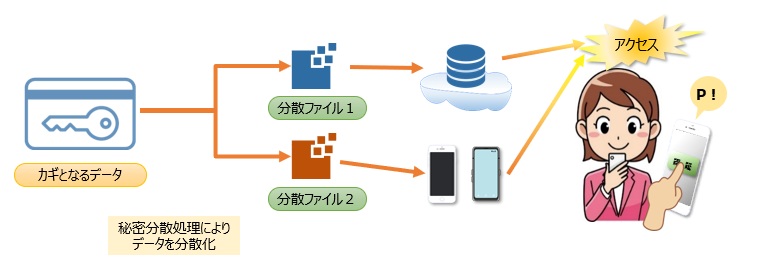

図:ID管理と連動した分散復元の仕組み

この図が示すように、元のカギとなるデータが分散処理により分割されます。 片方の分散データ、例えば「分散ファイル1」をユーザーのスマートフォンなどのデバイスに格納し、本人が常に携帯するようにします。そして、もう一方の「分散ファイル2」はサーバー側に保管するなど、異なる場所に配置します。この仕組みでは、二つの分散データが揃わないと、認証が通らないため、たとえID・パスワードが漏洩したり、サーバー側の情報が侵害されたりしても、ユーザー本人のデバイスがなければ不正アクセスを防ぐことができます。

さらに、秘密分散で処理された認証データは、生成の度にその内容が変化するという特性を持っています。これにより、仮に一度認証データが窃取されたとしても、その情報がすぐに陳腐化し、継続的に悪用されるリスクを大幅に低減できます。これは、「操作不能にする」という対策の実現に貢献し、攻撃者が窃取したID情報から利益を得ることを困難にします。

ランサムウェア被害時でも復旧可能

ランサムウェア攻撃によって、大切なデータが暗号化、破壊、あるいは削除されてしまうケースは非常に多く、企業は事業継続が困難になるだけでなく、身代金要求という厳しい選択を迫られます。しかし、秘密分散技術を適用していれば、身代金を払う必要なく、大切なデータを安全に復旧することが可能になります。これは、攻撃者の「儲け」を断つ上で最も直接的かつ強力な手段の一つです。

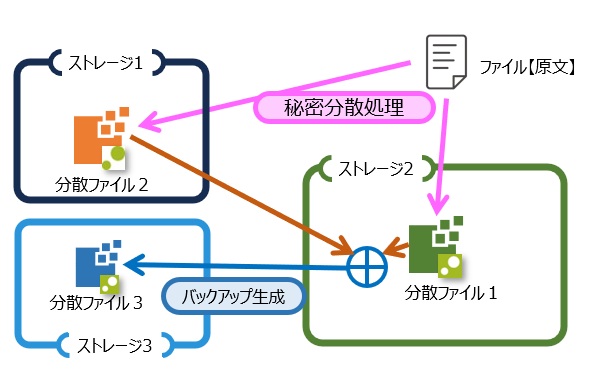

この仕組みは、事前に分散ファイルのバックアップを取っておくことで実現します。 例えば、「分散ファイル1」と「分散ファイル2」を秘密分散処理し、「分散ファイル3」というバックアップ用の分散ファイルを生成します。この「分散ファイル3」は、別途安全な場所に保管します。

図:分散ファイルのバックアップ

この図のように、元の分散ファイルからバックアップ用の分散ファイルを生成し、別のストレージに保管することで、万が一の事態に備えます。

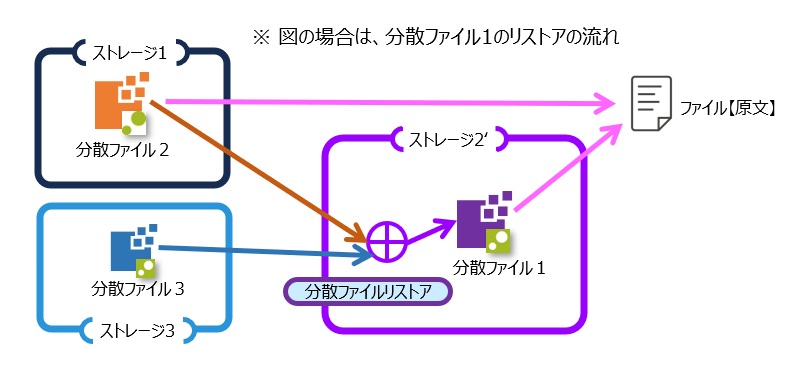

そして、万が一ランサムウェア攻撃によって、ストレージ上の「分散ファイル1」が暗号化されたり、破壊されたりした場合でも、残っている「分散ファイル2」とバックアップとして保管しておいた「分散ファイル3」を秘密分散処理にかけることで、失われた「分散ファイル1」を新しく生成(リストア)することが可能になります。これにより、完全なデータセットが再構築され、ファイルが利用可能な状態に戻ります。

図:分散ファイルのリストア

この図が示すように、残存する分散ファイルとバックアップファイルを利用して、失われた分散ファイルを再生成し、元のファイル全体を復元します。 このリストアプロセスにより、企業はランサムウェアによる暗号化や破壊から迅速に回復し、事業を継続できます。身代金を支払うことなくデータを復旧できるため、攻撃者は金銭的な利益を得られず、その攻撃は無力化されます。これは、「復旧可能にする」という対策の根幹をなし、サイバー攻撃のビジネスモデルそのものを崩壊させる可能性を秘めています。

_____________________________________

進化するサイバー攻撃と、もはや避けられない「犯罪ビジネス」としてのその実態に対し、従来の防御策だけでは限界があることは明らかです。しかし、「サイバー攻撃の『儲け』を断つ」という発想に基づいた秘密分散技術は、データが持ち出されても読めなくしたり、ID情報が漏洩しても悪用を困難にしたり、さらにはランサムウェア被害からも身代金を支払うことなく復旧を可能にしたりと、革新的な解決策を提供します。

この新しい防御の形は、サイバー攻撃の常識を覆し、企業がより強靭なセキュリティ体制を構築するための強力な基盤となります。ご興味をお持ちいただけましたら、下記よりお問い合わせください。

お問合せは、こちら

_____________________________________

コラムの前編は、こちら

オンラインセミナー

オンラインセミナー 資料請求

資料請求